RDS ( Relational Database Service )

AWS에서 DB의 종류와 템플릿을 설정할 수 있다.

설정

DB 인스턴스 식별자는 인스턴스를 여러 개 만들었을 때, 각 고유의 이름이다.

마스터 사용자 이름은 데이터베이스에 접속하려면 사용자와 비밀번호를 알양 한다.

RDS의 요금에 영향을 미치는 것은 인스턴스 유형, 저장장치의 용량이다.

가용성 및 내구성

다중 AZ 배포는 리전 지역에 2-3개의 가성 지역에 대기 인스턴스 생성을 해서 이중 저장을 하는 것이다.

안정성이 올라가지만 비용도 두배로 든다는 특성이 있다.

VPC

AWS 안에서 외부로부터 독립되고 안전한 네트워크를 구성해주는 서비스

VPC를 생성하고 그 안에다가 AWS RDS 인스턴스를 만들면, 외부에서 직접적으로 RDS에 접속하는 것을 막을 수 있다.

설정하는 부분에서 추가적으로, 데이터 베이스 인증, 옵션, 백업 설정, 모니터링 기능 활성화, 로그 내보내기 등의 설정들을 할 수 있다.

추가로, 유지관리(마이너 버전 자동 업그레이드 사용) 및 삭제 방지 활성화 기능도 사용할 수 있다.

데이터 베이스 서버 접속

접속 1 - 퍼블릭 방식으로 접속

기본적으로 RDS의 연결&보안 탭에 보안 > 퍼블릭 액세스 가능 여부를 확인해야 한다.

해당 센션에 추가 구성 > 퍼블릭 액세스 가능 설정을 해주면 된다.

수정 사항 요약에서 수정 예약항목을 즉시 적용으로 해주고 DB 인스턴수 수정을 해준다.

그리고, 엔드포인트로 접속을 하면 퍼블릭 방식으로 접속을 할 수 있게 된다.

But, 보안 그룹 때문에 안될 수도 있다.

VPC보안 그룹 에서 인 바운드 규칙, 아웃 바운드 규칙의 설정 값을 바꿔줘야 하는 경우가 있다.

인바운드 : 데이터베이스 서버 입장에서 안으로 들어오는 것

아웃바운드 : 응답하는 것

인바운드 규칙

유형 : MYSQL / Aurora

프로토콜 : TCP

PORT : 3306

소스 : 내 IP

> 규칙 저장

접속 2 - 비공개 상태로 접속

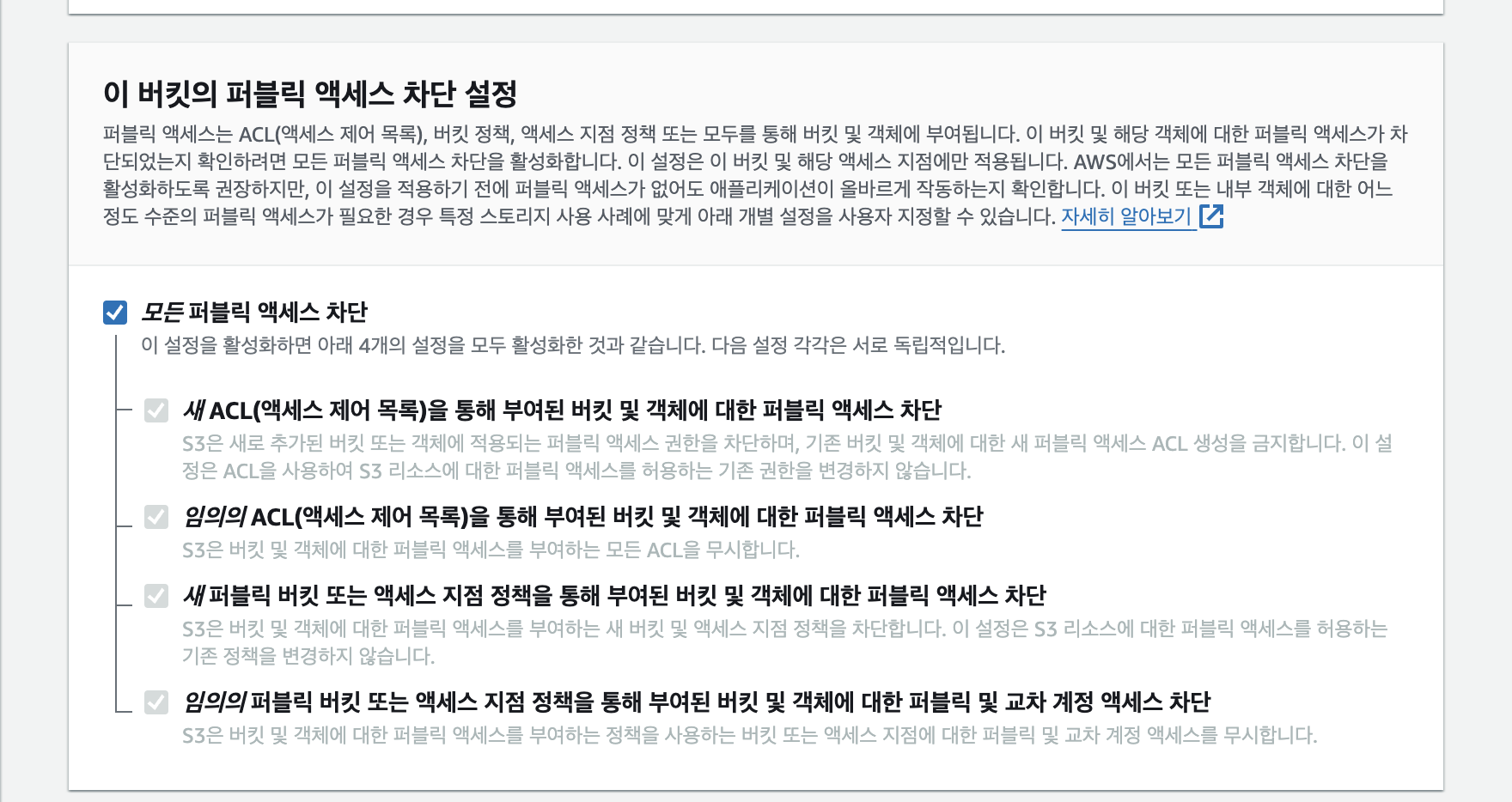

1단계 : 외부에서 접속할 수 없는 RDS 만들기

DB 인스턴스 수정 페이지에서 퍼블릭 액세스 불가능 설정 후 RDS 연결 & 보안 탭 > 인바운드 규칙 편집설정으로 이동한다.

모든 인바운드 규칙을 제거 한다.

2단계 : RDS와 같은 VPC에 소속된 EC2 인스턴스 만들기

새로운 EC2를 생성해준다.

세부 정보 > 퍼블릭 IP 자동 할당 (활성화) > 스토리지 추가 > 태그 추가 > 보안 그룹 구성 (22번 포트 활성화 확인) > 검토 및 시작

> 기존 키 페어 성택(기존 키 존재 시) > 인스턴스 시작

생성된 인스턴스의 설명 탭 > IPv4 퍼블릭 IP or 퍼블릭 DNS(IPv4) 접속

SSH > MYSQL 설치

- sudo apt update

- sudo apt install mysql-client

추가로, EC2가 RDS에 접속하려면 보안그룹 정책을 업데이트 해야 한다.

생성된 EC2 인스턴스의 보안 그룹을 EC2-Security라 설정한다. 그 후, 보안 그룹 ID를 복사한다.

그 후, RDS 인스턴스에서 보안그룹을 들어가 AWS2-RDS-security를 설정한다.

RDS 보안 그룹의 인바운드 규칙 편집에 들어가서 소스 > 사용자 지정 란에 EC2 인스턴스 보안 그룹 ID를 등록한다.

이렇게 설정하게 되면 EC2가 속한 보안 그룹 B의 머신들은 RDS가 속한 보안 그룹 A에 접속할 수 있도록 허용된다.

'어플리케이션개발 > AWS' 카테고리의 다른 글

| 생활코딩 - 아마존 웹 서비스(2) S3 (0) | 2024.05.07 |

|---|---|

| 생활코딩 - 아마존 웹 서비스(1) AWS 기본 사용법 (0) | 2024.05.06 |

| AWS 기초강의 - (3) 통합 서비스 (0) | 2021.03.21 |

| AWS 기초강의정리(2)-핵심 서비스 (0) | 2021.03.20 |

| AWS S3 / RDS (0) | 2021.03.04 |